PLÀ DE PROTECCIÓ

UBICACIÓ DE SERVIDORS

SAI

EINES DE SEGURETAT

PLÀ DE CONTINGENCIA

POLÍTICA DE CONTRASENYES

1. Objectiu i Abast

Objectiu: Establir els requisits mínims obligatoris per a la creació, ús i gestió de contrasenyes de tots els usuaris i sistemes de l’organització, amb la finalitat de protegir la informació confidencial d’accessos no autoritzats.

Abast: Aquesta política s’aplica a tots els usuaris (empleats, contractistes, temporals) i a tots els sistemes, aplicacions, serveis i dispositius de l’organització (incloent servidors, estacions de treball, comptes de xarxa, màquines virtuals (MVs) i serveis al núvol).

2. Criteris de Fortalesa (Justificació: Múltiples Criteris)

Aquesta política contempla diferents criteris de decisió per garantir la màxima robustesa de les contrasenyes, complint així el màxim nivell de la justificació.

2.1. Criteri de Longitud i Caràcters (Complexitat Mínima)

Longitud Mínima: Les contrasenyes han de tenir un mínim de 12 caràcters.

Requisits de Composició: Les contrasenyes han de contenir almenys tres de les quatre categories de caràcters següents:

Lletres Majúscules (A-Z)

Lletres Minúscules (a-z)

Nombres (0-9)

Símbols/Caràcters especials ($, #, %, &, *, etc.)

2.2. Criteri de Caducitat i Reutilització (Temporalitat i Historial)

Caducitat: Les contrasenyes s’hauran de canviar obligatòriament almenys cada 90 dies.

Historial: No es permetrà la reutilització de cap de les últimes 10 contrasenyes utilitzades per l’usuari.

2.3. Criteri de Bloqueig i Autenticació (Gestió de Riscos)

Bloqueig de Compte: Un intent d’inici de sessió fallit 5 vegades consecutives resultarà en el bloqueig automàtic del compte per un mínim de 15 minuts.

Verificació Addicional: És obligatori l’ús de l’autenticació multifactor (MFA) per a totes les comptes d’administrador i aquelles amb accés a informació sensible.

2.4. Criteri de Detecció de Patrons (Prevenció i Llistes Negres)

Restricció de Continguts: Les contrasenyes no han de contenir noms d’usuari (ni parcials), noms o cognoms reals de l’usuari, noms de sistemes, ni cap patró òbviament seqüencial o conegut (e.g., “123456”, “qweasd”).

Validació: Els sistemes han d’utilitzar mètodes (com ara llistes negres o serveis de comprova de compromisos) per rebutjar contrasenyes que hagin estat prèviament filtrades o compromeses.

3. Implementació de la Política (Implementació: Tots els Criteris en Tots els Àmbits)

Aquesta política s’implementarà aplicant tots els criteris seleccionats a tots els àmbits del repte (comptes d’usuari, comptes d’administrador i Màquines Virtuals).

| Àmbit d’Aplicació | Mètode d’Implementació | Criteris Aplicats |

| Màquines Virtuals (MVs) | Configuració de la Directiva de Grup (GPO) en sistemes Windows o la configuració de PAM (Pluggable Authentication Modules) en sistemes Linux. | Complexitat, Temporalitat, Historial, Bloqueig. |

| Comptes d’Usuari de la Xarxa | Configuració al Controlador de Domini (DC) o al gestor d’identitats central. | Complexitat, Temporalitat, Historial, Bloqueig, Prevenció. |

| Comptes d’Administrador | Configuració especial (GPO/PAM) i ús de sistemes de gestió d’accés privilegiat (PAM). | Longitud mínima de 15 caràcters, Complexitat, Temporalitat, MFA Obligatori. |

SEGURETAT BIOMETRICA

Les Eines Biomètriques (Què són i per a què serveixen)

Les eines biomètriques es divideixen en dos grans grups: Fisiològiques (basades en el cos) i Comportamentals (basades en la manera d’actuar).

EXEMPLES:

1. Empremta Digital (Fisiològica)

Què és: És el mètode biomètric més comú. El lector escaneja els patrons únics de crestes i valls que tens al dit.

Per a què serveix: Accés físic a portes, desbloqueig de dispositius mòbils i ordinadors, o per fitxar a l’entrada i sortida de la feina.

Avantatge principal: És molt ràpid i el maquinari és barat i està molt estès.

2. Reconeixement d’Iris (Fisiològica)

Què és: Escaneja els patrons únics i complexos de l’iris (la part acolorida de l’ull). Aquests patrons són únics fins i tot entre els bessons idèntics.

Per a què serveix: S’utilitza en zones d’alta seguretat com centres de dades (CPD), laboratoris d’investigació o búnquers, on la precisió és més important que la velocitat.

Avantatge principal: És la forma de biometria més precisa i difícil de falsificar.

3. Reconeixement Facial 3D (IR/Tèrmic) (Fisiològica)

Què és: Utilitza càmeres avançades (amb sensors d’infrarojos o tèrmics) per mapejar la forma tridimensional de la teva cara, incloent la distància entre els trets.

Per a què serveix: És ideal per a llocs on cal un accés ràpid i sense contacte, com la porta principal d’una oficina o per a l’accés d’un mòbil.

Avantatge principal: La tecnologia 3D/IR pot detectar si el que està veient és una persona viva i no una simple foto o màscara (Detecció de Vida o Liveness).

4. Patró de Teclat (Keystroke) (Comportamental)

Què és: Aquesta eina no et reconeix pel teu cos, sinó per la manera com escrius. Mesura la velocitat, la pressió i el ritme amb què prems les tecles.

Per a què serveix: Sobretot per a la verificació contínua d’identitat. Si et logueges amb una contrasenya, el sistema pot seguir monitoritzant el teu patró de tecleig per assegurar-se que segueixes sent tu.

Avantatge principal: És sense contacte, no invasiu i està basat en programari (no necessita maquinari car).

| Eina Biomètrica | Categoria | Avantatges Clau | Desavantatges Clau | Mètrica Clau (Seguretat) | Cost/Complexitat |

| Empremta Digital | Fisiològica | Ràpid, estandarditzat, baix cost d’implementació. | Pot fallar amb brutícia/humitat. Vulnerable a spoofing sense detecció de vida (Liveness). | FRR (Falsos Rebutjos) alt en alguns entorns. | Baix/Mitjà |

| Reconeixement d’Iris | Fisiològica | Extrema precisió, baixa taxa de falsificació (FAR). | Més invasiu, sensible a la distància de l’usuari, alta complexitat de registre (enrollment). | FAR (Falses Acceptacions) molt baix. | Alt |

| Reconeixement Facial 3D (IR/Tèrmic) | Fisiològica | Sense contacte, ràpid, bona detecció de vida. | Sensible a canvis d’il·luminació i angles. Preocupacions de privadesa. | Bon equilibri entre FAR i FRR amb detecció Liveness. | Mitjà/Alt |

| Patró de Teclat (Keystroke) | Comportamental | No invasiu, verificació contínua. | Més lent, menys precís per a accés inicial, dependent de l’estat d’ànim de l’usuari. | Requereix moltes dades per ser fiable. | Baix (basat en SW) |

FRR – La freqüència amb què el sistema rebutja una persona que SÍ és l’usuari correcte (l’usuari té un problema per entrar).

FRA – La freqüència amb què el sistema accepta una persona que NO és l’usuari correcte (un intrús).

1. Fases del Projecte d’Implementació

Fase 1: Planificació, Avaluació de Riscos i Legalitat

Avaluació d’Infraestructura: Realitzar una auditoria dels punts d’accés existents i identificar les zones de seguretat crítica (CPD, arxius confidencials).

Selecció de Tecnologies Diferenciades: Definir quines eines biomètriques (empremta, iris, facial, etc.) s’utilitzaran en cada zona segons l’estudi de justificació previ.

Compliment Normatiu (RGPD/LOPD): Redactar la documentació legal necessària. Obtenir el consentiment explícit i informat de tot el personal per al tractament de les seves dades biomètriques (plantilla hash, no imatge).

Fase 2: Instal·lació i Integració

Instal·lació Física: Col·locació dels lectors d’iris/empremta als punts d’accés definits.

Cablejat i Xarxa: Assegurar que els dispositius estiguin connectats a una xarxa segura i aïllada, si cal.

Integració amb ACS: Configurar el Servidor de Control d’Accés (ACS) i integrar-lo amb el sistema d’identitat corporatiu (Active Directory o LDAP) per gestionar els permisos.

Fase 3: Enrolament (Registre) i Formació

Registre del Personal: Captura de la plantilla biomètrica de l’empleat. Aquesta captura s’ha de fer en un entorn controlat i es guardarà únicament el hash (plantilla matemàtica) de la biometria, mai la imatge original.

Formació: Impartir sessions de formació obligatòries a tots els empleats sobre l’ús correcte del sistema, els procediments d’emergència i els seus drets de protecció de dades.

1. Fases del Projecte d’Implementació

Fase 1: Planificació, Avaluació de Riscos i Legalitat

Avaluació d’Infraestructura: Realitzar una auditoria dels punts d’accés existents i identificar les zones de seguretat crítica (CPD, arxius confidencials).

Selecció de Tecnologies Diferenciades: Definir quines eines biomètriques (empremta, iris, facial, etc.) s’utilitzaran en cada zona segons l’estudi de justificació previ.

Compliment Normatiu (RGPD/LOPD): Redactar la documentació legal necessària. Obtenir el consentiment explícit i informat de tot el personal per al tractament de les seves dades biomètriques (plantilla hash, no imatge).

Fase 2: Instal·lació i Integració

Instal·lació Física: Col·locació dels lectors d’iris/empremta als punts d’accés definits.

Cablejat i Xarxa: Assegurar que els dispositius estiguin connectats a una xarxa segura i aïllada, si cal.

Integració amb ACS: Configurar el Servidor de Control d’Accés (ACS) i integrar-lo amb el sistema d’identitat corporatiu (Active Directory o LDAP) per gestionar els permisos.

Fase 3: Enrolament (Registre) i Formació

Registre del Personal: Captura de la plantilla biomètrica de l’empleat. Aquesta captura s’ha de fer en un entorn controlat i es guardarà únicament el hash (plantilla matemàtica) de la biometria, mai la imatge original.

Formació: Impartir sessions de formació obligatòries a tots els empleats sobre l’ús correcte del sistema, els procediments d’emergència i els seus drets de protecció de dades.

2. Definició d’Accés Segons Espais i Responsabilitats (Diferenciació PRO+)

El protocol aplica una segmentació clara de la seguretat:

| Espai de l’Empresa | Perfil del Personal Autoritzat | Tecnologia Biomètrica Implementada | Nivel de Risc |

| Centre de Processament de Dades (CPD) | Administradors de Sistemes, Personal IT Autoritzat | Escaneig d’Iris (Alta Precisió) | Crític (Actius clau) |

| Arxius Confidencials / Sala de Junta | Direcció, Administració (Rols Específics) | Empremta Dactilar + PIN (Doble Factor) | Alt |

| Accés General a Oficines | Tots els Empleats Registrats | Empremta Dactilar | Mitjà |

| Zona de Magatzem / Producció | Personal Logístic/Tècnic | Geometria de la Mà (si l’entorn és brut) | Mitjà-Baix |

3. Protocols Operatius

A. Protocol de Fallada (Contingència)

Falla Tècnica del Lector: Si el lector biomètric falla, l’accés es realitza mitjançant una clau temporal o una targeta d’accés pre-autoritzada. El personal de seguretat ha d’estar alertat.

Falla Biomètrica Personal: Si la biometria de l’empleat no funciona (ex: ferida al dit, inflamació ocular), s’utilitzarà un mètode d’autenticació secundari d’alta seguretat (OTP o credencial d’un sol ús).

B. Protocol d’Alta i Baixa de Personal

Alta: El registre biomètric només es realitza després que l’empleat hagi signat el consentiment legal.

Baixa (Revocació): En cas de baixa laboral o canvi de rol, la plantilla biomètrica de l’usuari i els seus permisos d’accés han de ser revocats immediatament del sistema ACS. Es genera un registre d’auditoria de la revocació.

C. Protocol d’Auditoria

El sistema d’accés s’ha de sotmetre a auditories periòdiques (almenys anuals) per verificar els registres d’accés, assegurar que els permisos es mantenen alineats amb les responsabilitats i comprovar la integritat de les plantilles biomètriques.

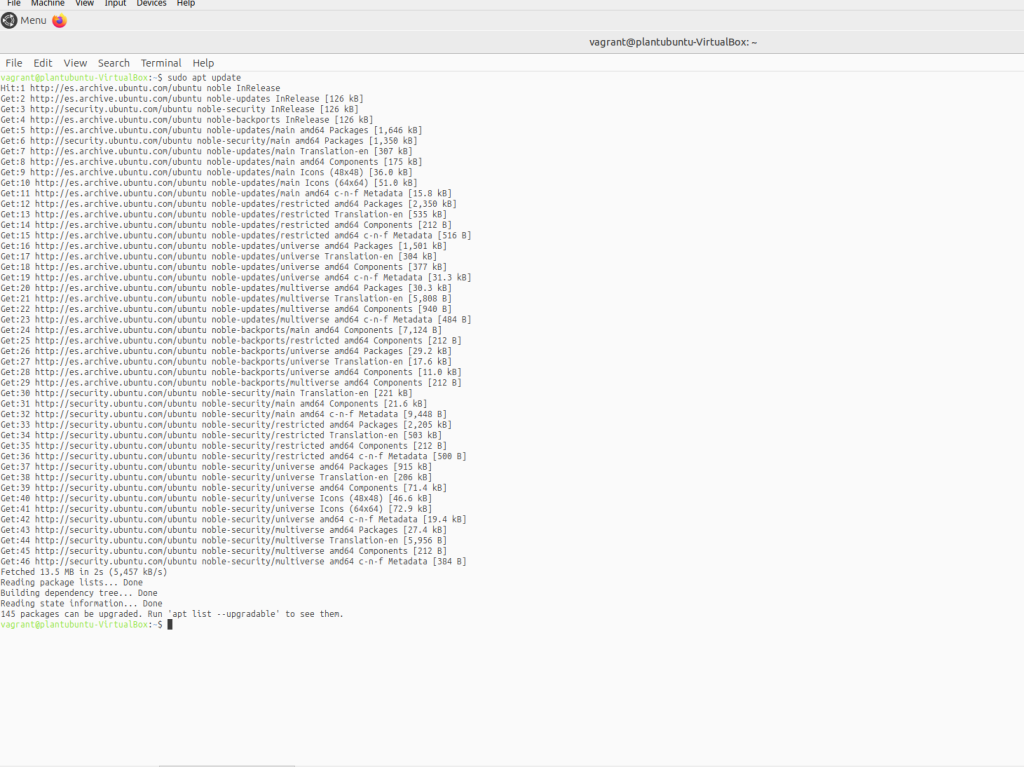

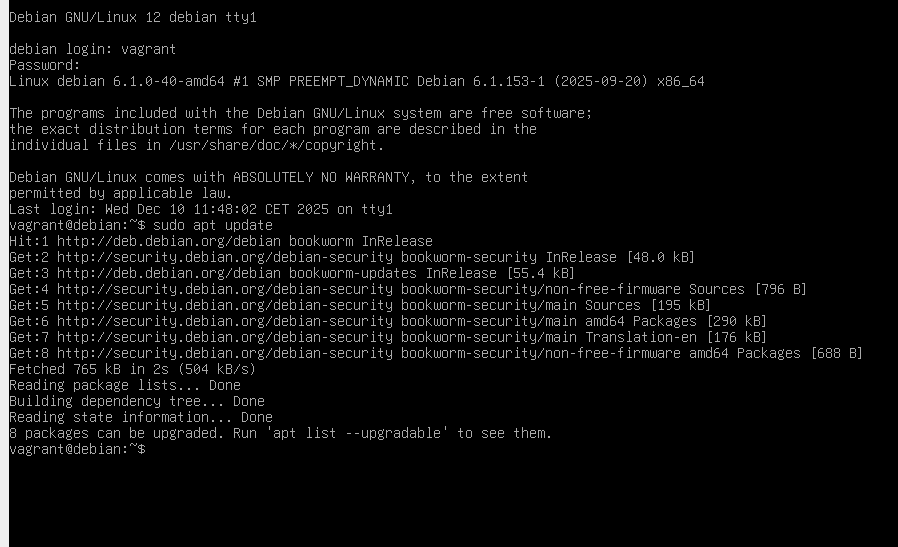

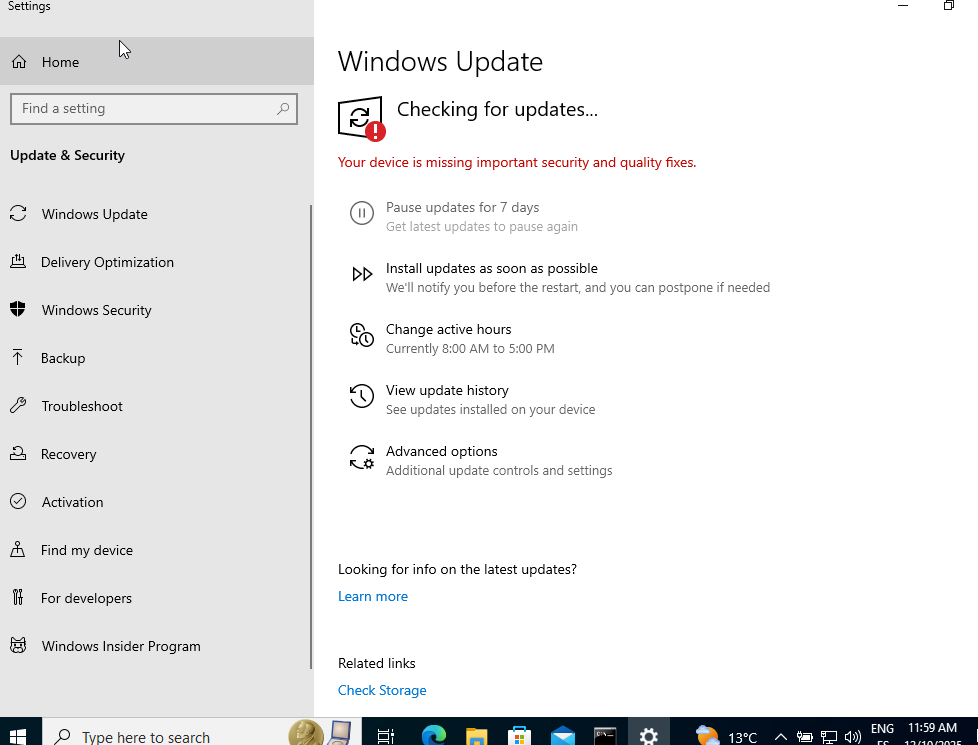

ACTUALITZACIÓ DEL SO

He actualitzat el sistema operatiu de les maquines virtuals, utilitzant el ”apt update” i en windows desde la configuració